Dans cet article nous allons voir comment utiliser le VPN Wireguard pour établir une connexion très sécurisée entre des postes Windows à travers Internet.

Cela permettra notamment d’accéder depuis n’importe quel endroit à son réseau local et à aux machines (ordinateurs, tablettes, caméras, télés, …) qui y sont connectées.

Nous allons détailler l’utilisation et la configuration de ce VPN sur 2 postes Windows pour augmenter sensiblement la sécurité d’un bureau à distance et l’accès à un réseau local distant.

L'article VPN Wireguard entre PC et serveur Linux (2/2) montre l'installation et l'utilisation de Wireguard sur un poste Linux ainsi que sur un serveur (VPS ou local) pour obtenir son VPN privé de type NordVpn ou CyberGhost. Cet article est complémentaire à celui-ci, certains détails de ces derniers ne sont pas repris dans cet article ci et vice versa.

1 - Vidéo associée

Cet article et sa vidéo associée sont complémentaires, des explications plus précises peuvent être présentes dans l’article.

Chapitres de la vidéo

- 00:00 Générique introduction

- 00:48 Présentation et fonctionnement attendu

- 03:59 Téléchargement-installation de Wireguard

- 08:27 Configuration du PC client

- 19:37 Configuration du PC cible

- 24:38 Trouver son IP publique

- 27:12 Configurer un compte DynDns

- 32:32 Configurer un DynDns sur sa box

- 34:35 Logiciel DynDns et récupération IP

- 37:11 Translation de port sur le PC cible

- 40:55 Test complet avec 2 PC

- 50:07 Fin et générique

2 – Introduction à Wireguard

Récent, léger, moderne et simple, Wireguard est un protocole VPN et une application open-source qui vise à remplacer les solutions traditionnelles comme IPsec ou OpenVPN. Conçu pour être facile à configurer et performant, Wireguard s’appuie sur le « peer to peer » et utilise des algorithmes d’authentification et cryptographiques modernes et solides (Curve25519, BLAKE2, SipHash24, Poly1305, ChaCha20) pour chiffrer et assurer la confidentialité du trafic réseau.

Nous allons donc ici utiliser et configurer Wireguard sur chaque ordinateur.

On va considérer que l’on est dans un endroit différend de son domicile ou de son travail et que l’on dispose d’une connexion internet. On souhaite accéder à un PC de son domicile ou de son travail en toute sécurité en créant un tunnel VPN entre l’ordinateur à l’extérieur et un ordinateur de son réseau local.

En utilisant cette connexion avec une application de bureau à distance on peut ainsi accéder potentiellement à toutes les machines de son réseau local (ordinateurs, NAS, caméras de surveillance, objets connectés, …) comme si on était sur place.

Bien que le trafic réseau du bureau à distance soit chiffré, il fait cependant l’objet de nombreuses attaques de hackers contre les entreprises et les particuliers. L’utilisation de Wireguard va sensiblement augmenter la sécurité des échanges de données et rendre le piratage beaucoup plus difficile.

Si vous ne maitrisez pas bien les concepts du bureau à distance vous pouvez consulter préalablement ces articles et vidéos sur notre site :

- Le Bureau à distance en réseau local.

- Le Bureau à Distance via Internet.

- Prévention des menaces avec Microsoft Defender. (pour la configuration du pare feu).

- Fonctionnement des réseaux et d'Internet. (notions de bases sur les réseaux et adresses IP).

Il faut bien noter que l’utilisation ici du VPN Wireguard sera différente de celle d’une solution VPN traditionnelle comme NordVpn ou autre. Ce type de service permet de se connecter sur un site Internet via un serveur VPN installé dans un pays du monde. La connexion entre l’ordinateur et le serveur VPN est chiffrée et c’est le serveur VPN qui se connecte avec son IP au site désiré et retransmet les données au PC d’origine via un tunnel chiffré. Nous verrons dans un article ultérieur que Wireguard peut faire la même chose sur un serveur Linux ou Windows.

Dans cet article nous limiterons l’utilisation de Wireguard à la connexion sécurisée en bureau à distance d’un ordinateur Windows sur un autre ordinateur distant, situé à notre domicile ou à notre travail, et à partir de là accéder potentiellement à toutes les machines du réseau local pour manipuler des applications ou échanger des données et des fichiers.

3 - Prérequis et installation

3.1 – Prérequis

Avant de commencer, il faut avoir au minimum les éléments suivants :

- Deux ordinateurs Windows (Windows 7 ou versions ultérieures).

- Une connexion Internet sur chaque ordinateur.

- Un accès administrateur sur les deux ordinateurs pour la configuration.

- Le logiciel client Wireguard Windows.

- Un compte type DynDns si les ordinateurs n’ont pas d’IP publiques fixes.

3.2 - Téléchargement et Installation de Wireguard

- Télécharger le client Wireguard pour Windows depuis le site officiel : https://www.wireguard.com/install/

- Exécuter le programme d'installation téléchargé sur les deux ordinateurs.

- L’installation ne pose pas de problèmes particuliers.

- Une fois l'installation terminée, Wireguard apparaît dans la barre des tâches système.

Sur les 2 ordinateurs qui vont recevoir Wireguard, l’ordinateur sur lequel on va se connecter sera appelé le serveur, l’autre sera appelé le client. On peut configurer Wireguard pour permettre la connexion de plusieurs machines.

3.3 - Génération des clés

Wireguard utilise des clés cryptographiques publiques et privées pour sécuriser la connexion VPN. Sous Windows, les clés de Wireguard sont générées automatiquement lors de l'installation du client Wireguard (alors que sous Linux il faut les générer manuellement).

La vidéo associée montre comment utiliser ces clés dans la configuration. Voici quelques précisions complémentaires :

- Clé privée : Lors du premier lancement de l'application Wireguard sur Windows, une clé privée est automatiquement générée. Cette clé est stockée de manière sécurisée dans le gestionnaire de clés Windows, elle est liée à la session utilisateur.

- Clé publique : La clé publique correspondante est dérivée mathématiquement de la clé privée générée automatiquement.

- Emplacement des clés : Les clés privée et publique actuelles sont visibles en allant dans l'application Wireguard. Cliquer sur l'icône d'engrenage en bas à gauche > "Mes clés de tunnel".

- Générer de nouvelles clés : Il est possible de générer une nouvelle paire de clés en cliquant sur "Générer une nouvelle clé privée" dans la fenêtre "Mes clés de tunnel". Une nouvelle clé privée sera créée et la clé publique sera mise à jour automatiquement.

De nouvelles clés peuvent être créées manuellement. Voici comment générer manuellement une nouvelle paire de clés sous Windows en cas de besoin :

- Ouvrir une invite de commande en tant qu'administrateur sur le premier ordinateur.

- Exécuter cette commande pour générer la paire de clés : wg.exe genkey | tee privatekey.txt | wg.exe pubkey > publickey.txt

- Cette commande génère une clé privée et une clé publique, et les enregistre respectivement dans les fichiers privatekey.txt et publickey.txt.

- Répéter les 2 étapes précédentes sur le second ordinateur pour générer une nouvelle paire de clés.

La clé privée doit rester secrète, conservée à l’abri et ne pas être divulguée.

4 - Configuration

4.1 - Configuration de Wireguard sur le premier ordinateur

4.1.1 - Section [Interface]

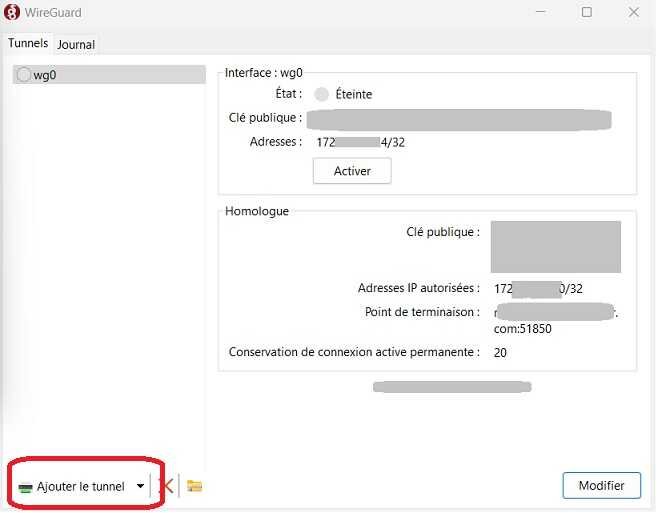

- 1) Ouvrir l'application Wireguard en cliquant sur son icône dans la barre des tâches ou dans le menu démarrer (il faut être sur un compte administrateur, le lancement en mode administrateur à partir d’un compte standard ne fonctionnera pas).

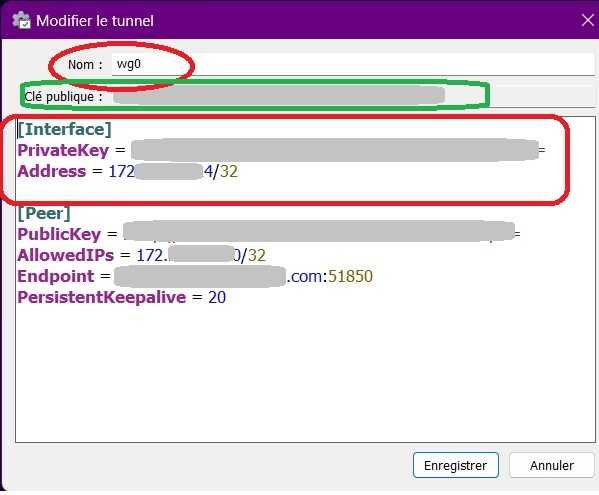

- 2) Aller dans "Ajouter un tunnel" puis cliquer sur "Ajouter un tunnel vide".

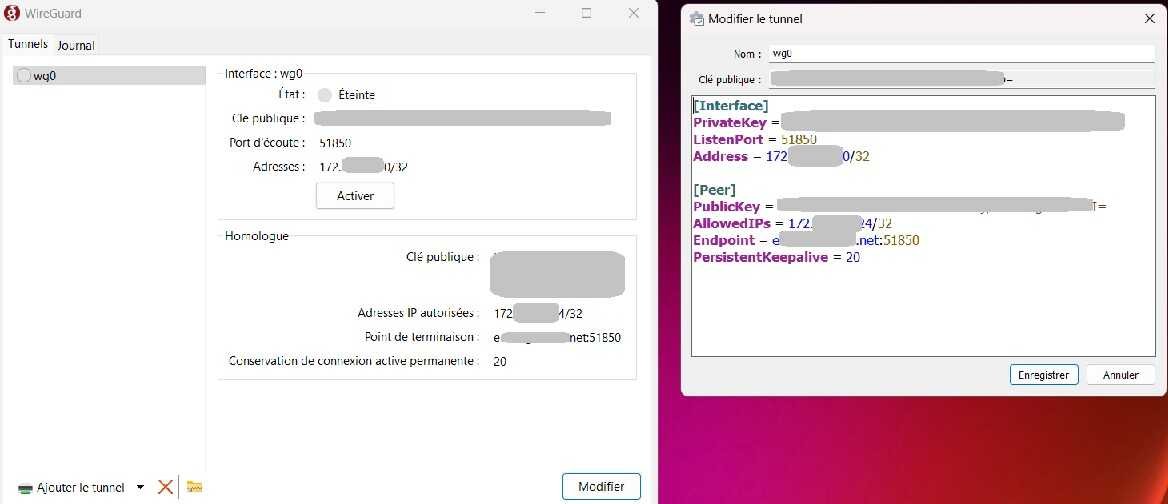

- 3) Dans la fenêtre de configuration, donner un nom au tunnel, par exemple « wg0 ». Ce sera aussi le nom des interfaces des cartes réseau virtuelles que va créer Wireguard sur les ordinateurs. Sous le nom de l’interface figure la clé publique générée par Wireguard. Notez cette clé (copiez la sur une clé USB par exemple) vous devrez la renseigner sur l’autre ordinateur cible (le serveur).

- 4) Dans la zone de saisie une section [Interface] a été automatiquement créée. Dans cette section vous allez devoir renseigner les données de l’ordinateur sur lequel vous êtes.

- a) PrivateKey, cette ligne est pré renseignée de la clé privée générée par Wireguard. Ne la modifiez pas et gardez la secrète.

- b) Créez une entrée nommée « Address » et définissez une adresse IP privée de votre choix. Par exemple 172.20.20.124/32. Cette adresse privée sera utilisée par l’interface wg0 de Wireguard pour échanger les données chiffrées. Une adresse IP de même type et du même sous réseau sera définie pour l’autre ordinateur (serveur) par exemple dans notre exemple on définira 10.20.20.100/32. Il est important de s’assurer que ces adresses privées soient dans un sous-réseau différent du réseau local (en général les adresses privées de votre réseau local pilotée par votre box seront du type 192.168.0.x ou 192.168.1.x).

- c) Si vous avez installé un autre VPN ou un hyperviseur avec des machines virtuelles il faudra en cas de conflit vérifier que les IP choisies ne soient pas déjà utilisées par ces autres applications. Le cas échéant essayez d’autre adresses comme 10.0.20.124/32 et 10.0.20.100/32 ou autres combinaisons. Utilisez pour ces adresses les plages suivantes qui sont normalisées et réservées aux adresses IP locales : 10.0.0.0 à 10.255.255.255, 172.16.0.0 à 172.31.255.255 ou encore 192.168.0.0 à 192.168.255.255.

4.1.2 - Section [Peer]

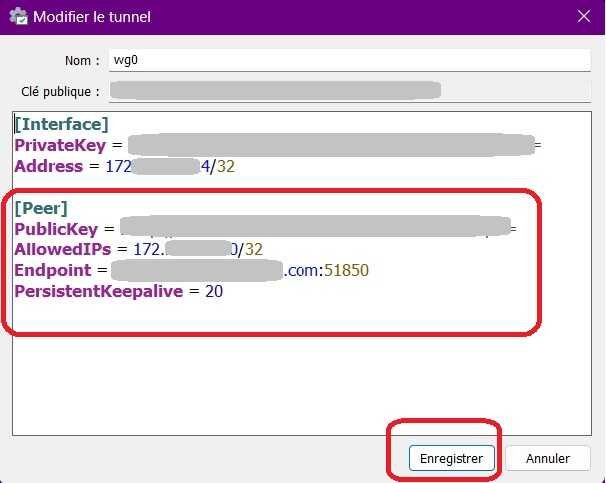

Dans la zone de saisie vous devez créer une section [Peer] si elle n’existe pas. Cette section permet de déclarer les machines à connecter. Ainsi sur un poste client vous aller rentrer dans cette section les données de connexion du poste serveur. A l’inverse si vous êtes sur votre poste serveur vous allez renseigner les données de connexion du ou des postes clients autorisés à se connecter sur ce serveur. Si vous déclarez plusieurs machines il faut créer une section « Peer » par machine. Dans la section [Peer] :

- 1) Créez l’entrée PublicKey et coller la clé publique de l'autre ordinateur. Si vous n’avez pas encore configuré ce dernier, pour pouvoir poursuivre, copiez la clé publique de l’ordinateur sur lequel vous êtes, vous mettrez la bonne clé publique ultérieurement quand vous la connaitrez.

- 2) Créez ensuite la ligne « AllowedIPs ».

- a) Cette ligne doit être renseignée de l’adresse IP locale du tunnel Wireguard de l’autre ordinateur sur lequel vous allez vous connecter si vous êtres sur le poste client, ou du poste client qui est autorisée à se connecter si vous êtes sur le poste serveur. Dans notre exemple, nous somme sur le poste client dont on a défini l’adresse précédemment et qui est 172.20.20.124. On va donner l’adresse IP 124.20.20.100 au serveur et on va donc écrire AllowedIPs= 124.20.20.20.124/32.

- b) Dans ces adresses le « /32 » correspond au masque de sous réseau. Le 32 signifie que les 4 octets de l’adresse IP (les 4 nombres de l’adresse correspondent à 4x8=32 octets) constituent le masque de sous réseau. En clair 172.20.20.100/32 signifie que l’adresse IP est aussi l’adresse du réseau. Ce réseau ne peut accueillir qu’une seule machine ce qui accroit la sécurité. Si on avait pris comme adresse 172.20.20.100/24, l’adresse du sous réseau serait alors 172.20.20.0 (on prend les 2 premiers nombres, 3x8=24) et la plage des machines autorisées irait de 172.20.20.1 à 172.20.20.254 (soit 253 PC). L’adoption d’un autre masque est à utiliser dans le cas où l’on souhaite donc autoriser d’autres machines d’un même réseau local à se connecter.

- c) Il est possible de mettre plusieurs IP séparées par des vigules dans le cas ou d'autres machines sont autorisées.

- d) Il faut bien noter qu'avec AllowedIPs seules les données à destination des IP inscrites passent par le tunnel de Wireguard. Par exemple si sur un ordinateur client se connecte à Internet (site Web, messagerie, ...) la connection se fera avec l'adresse IP publique du client. Pour que toutes les données passent systématiquement par le tunnel il faut rajouter l'adresse 0.0.0.0/0. Par exemple AllowedIPs = 172.20.20.100/32, 0.0.0.0/0 ou tout simplement AllowedIPs = 0.0.0.0/0. Dans ce cas sur le client la connexion Internet se fera avec l'adresse IP publique du PC serveur, car les demandes de connexion et les réponses transiteront par le tunnel et c'est le serveur qui servira de relais en se connectant à Internet. De cette façon on obtient un mécanisme similaire aux VPN commerciaux comme NordVpn et autres.

- e) Si n’êtes pas à l’aise avec les adresses IP et les réseaux voir cet article : Fonctionnement des réseaux et d'Internet.

- 3) Créez ensuite la ligne « Endpoint ».

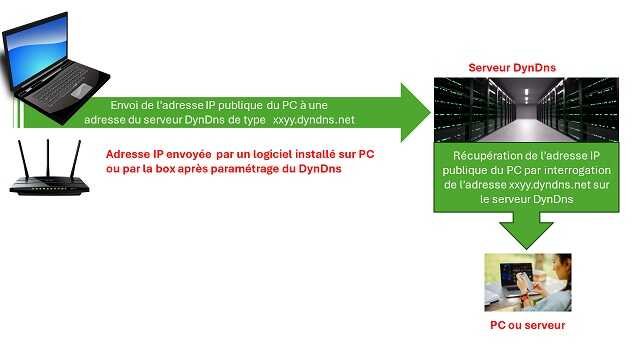

- a) Dans cette ligne on va entrer l'adresse IP publique de l'autre ordinateur. Si cette adresse est fixe, c’est-à-dire toujours la même (ça dépend de l’abonnement et du fournisseur Internet), on entrera quelque chose de la forme : EndPoint = 90.88.124.128. Dans la majorité des cas, un particulier n’a pas d’adresse IP publique fixe, à chaque nouvelle connexion de la box ou au bout de quelques temps d’utilisation (quelques heures, quelques jours voire quelques semaines, l’opérateur va attribuer une autre adresse IP). Dans ce cas il faudra utiliser un service appelé couramment DynDns (plusieurs sociétés comme No-Ip, ClickIP, Dynu, ClouDNS, Tailscale, …) proposent ce service. Le principe est de s’inscrire à une société qui gère un serveur DynDns pour obtenir un ou plusieurs « hostnames » qui se traduisent par l’obtention d’une URL (par exemple monPc005.ddns.net). Cette URL (adresse Internet) va recevoir automatiquement l’adresse publique du PC qui est inscrit chaque fois qu’il se connecte à Internet ou que l’IP publique change. Ceci se fait soit via la box que l’on va configurer avec les données du DynDns, soit avec un logiciel que l’on va installer sur le PC et qui va transmettre l’adresse IP publique du moment à L’URL (par exemple monPc005.ddns.net) du DynDns. Ainsi grâce à la ligne EndPoint = monPc005.ddns.net, Wireguard pourra récupérer l’adresse IP publique du PC concerné.

- b) On va donc saisir une ligne qui va être de la forme Endpoint = 90.88.124.128 ou Endpoint = monPc005.ddns.net.

- c) Vous trouverez dans la vidéo associée des explications sur la configuration et l’utilisation d’un DynDns ainsi que la récupération d’un IP publique (voir le chapitrage de la vidéo). Si vous créez un compte sur un service DynDns, veillez à prendre un mot de passe fort et si possible un système à double authentification pour augmenter la sécurité et éviter que quelqu’un puisse accéder à votre IP publique en piratant ce compte.

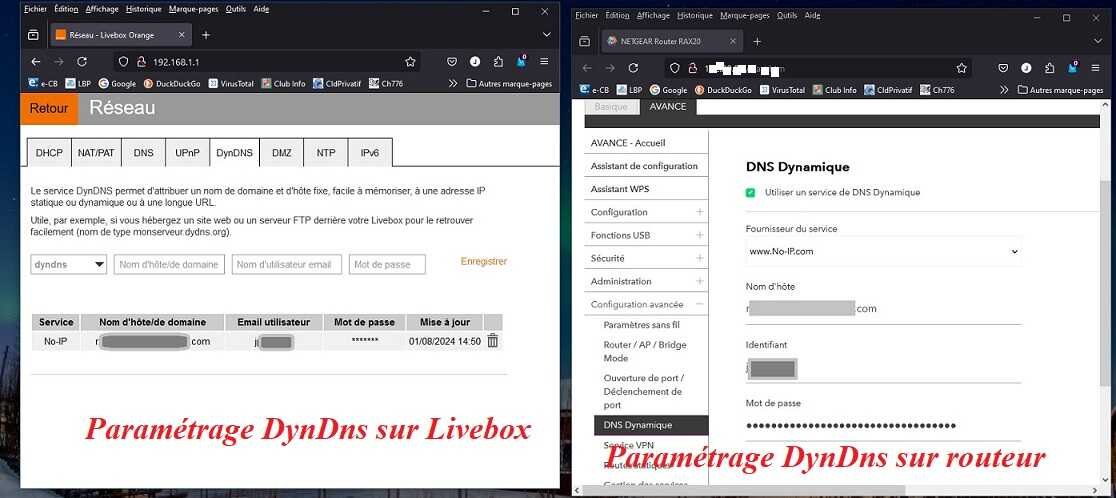

Si vous avez accès à la configuration du routeur ou de la box vous pouvez y paramétrer le DynDns pour que l’adresse IP publique soit transmise automatiquement.

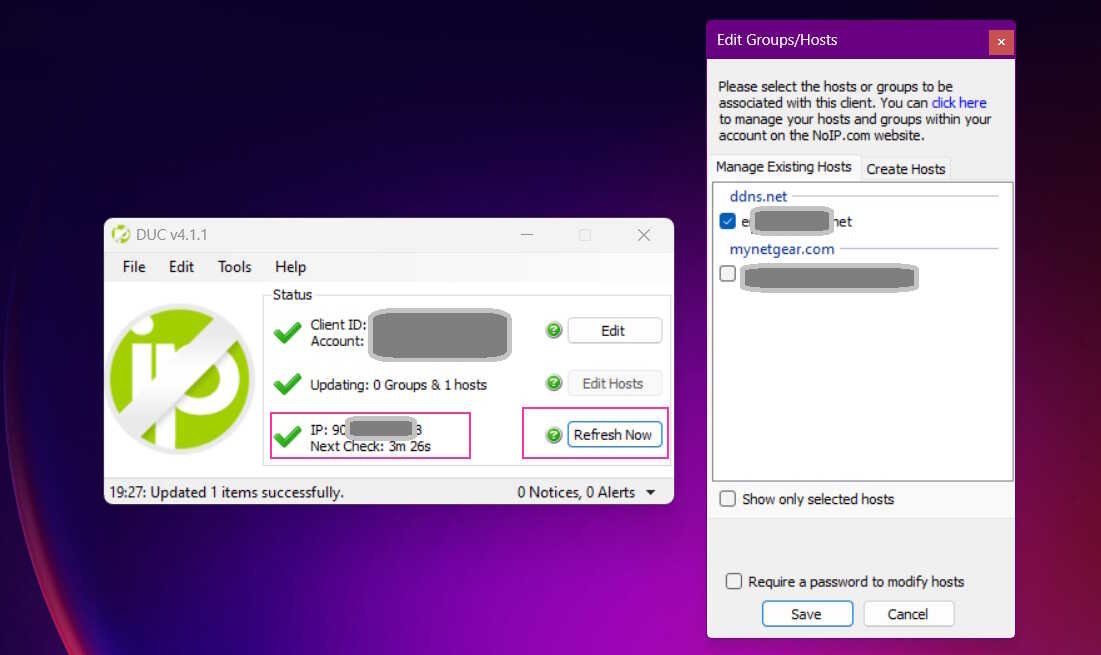

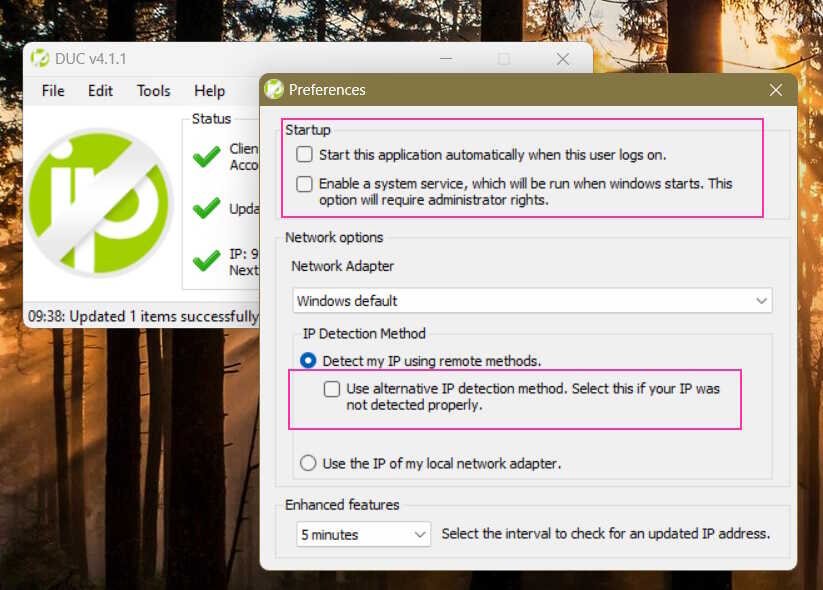

Si vous n’avez pas accès à la configuration du routeur ou de la box vous pouvez télécharger sur le site du fournisseur DynDns un logiciel qui pourra transmettre automatiquement l’adresse IP publique du PC à ce dernier. Pour le fournisseur No-Ip le logiciel s’appelle DUC (voir la vidéo). Il se configure en mode service (fonctionne automatiquement en arrière-plan au démarrage de Windows) ou en mode application (le logiciel doit être lancé soit manuellement soit automatiquement au démarrage du système d’exploitation). Pour cela cochez ou décochez les cases correspondantes de la rubrique « Startup » dans la fenêtre ouverte par le menu File -> Preferences » (voir ci-après).

L’IP publique doit s’afficher, si elle n’est pas trouvée, appuyez sur le bouton « Refresh now ». Si l’IP n’est toujours pas affichée vérifiez que les paramètres de connexion sont corrects (boutons « Edit » ou « Edit Hosts ».

Si le problème persiste allez le menu File -> Preferences, vérifiez le « Network Adapter » et cochez la case « Use alternative IP détection method… » (Notez que cette action peut aussi bloquer la transmission de l’adresse IP publique dans certains cas). Revenez sur la fenêtre précédente et appuyez de nouveau sur le bouton « Refresh now » pour vérifier que tout fonctionne.

- 4) Créez ensuite la ligne « PersistentKeepalive».

- a) Cette ligne n’est pas obligatoire mais très utile. Elle a pour but d’entretenir la connexion entre les PC connectés et d’éviter que cette connexion se coupe s’il n’y a pas d’échanges de données pendant un certain temps.

- b) En entrera par exemple PersistentKeepalive = 20 qui signifie que toutes les 20 secondes Wireguard enverra un signal à l’autre ordinateur pour entretenir la connexion.

- 5) La configuration est terminée, cliquez sur le bouton "Enregistrer" pour fermer la fenêtre et sauvegarder les paramètres. Vous pourrez modifier à tout moment cette configuration en cliquant sur le bouton « Modifier » (à droite du bouton « Modifier » de la première fenêtre).

4.2 - Configuration de Wireguard sur le second ordinateur

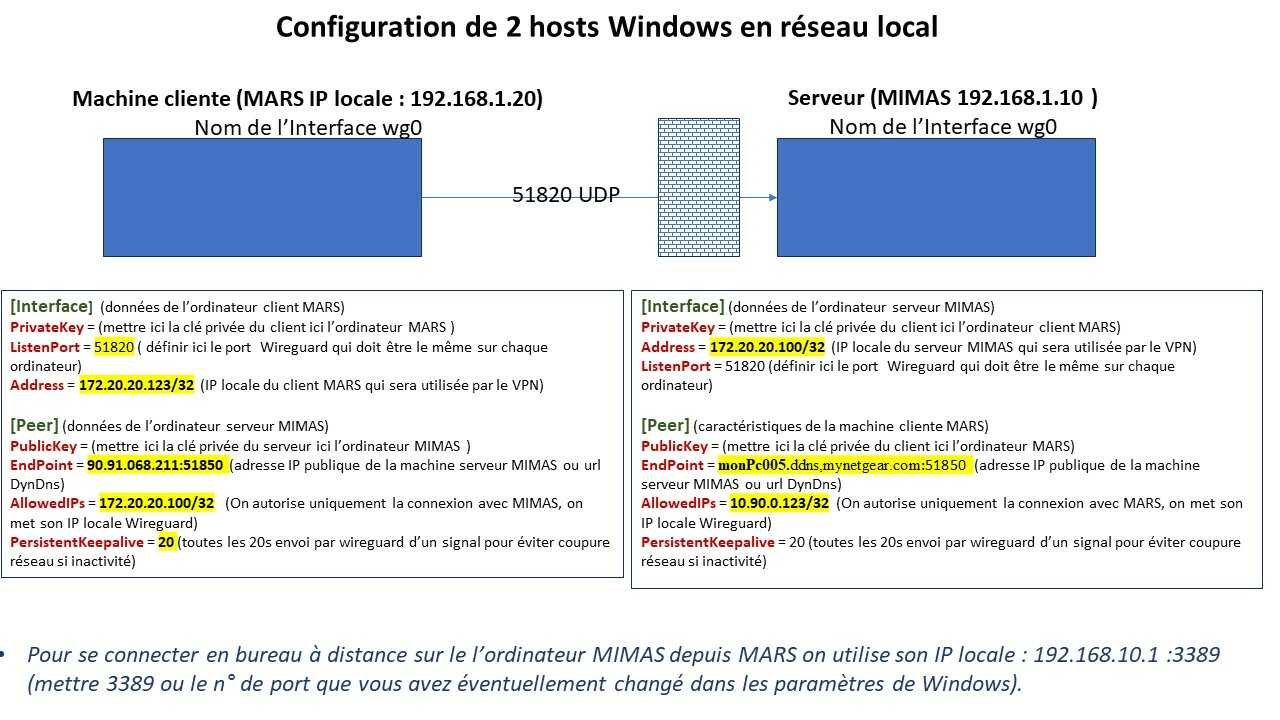

Sur le second ordinateur on va répéter les étapes précédentes en inversant certains paramètres.

Dans la section [Interface] :

- Laisser la clé privée générée sur cet ordinateur (à garder toujours secrète).

- Choisir une adresse IP de tunnel différente sur le même sous-réseau que l’ordinateur précédent. Dans notre exemple on a choisi 172.20.20.100/32.

Dans la section [Peer] :

- Dans PublicKey on met la clé publique du premier ordinateur.

- Dans AllowedIPs on autorise l'adresse IP du tunnel du premier ordinateur. Dans notre exemple il s’agit de l’adresse 172.20.20.124/32.

- Dans EndPoint on entre soit l'adresse IP publique du premier ordinateur soit l’URL DynDns attribuée au premier ordinateur.

- Là encore on peut avoir plusieurs sections [Peer] en fonction du nombre d’ordinateurs autorisés.

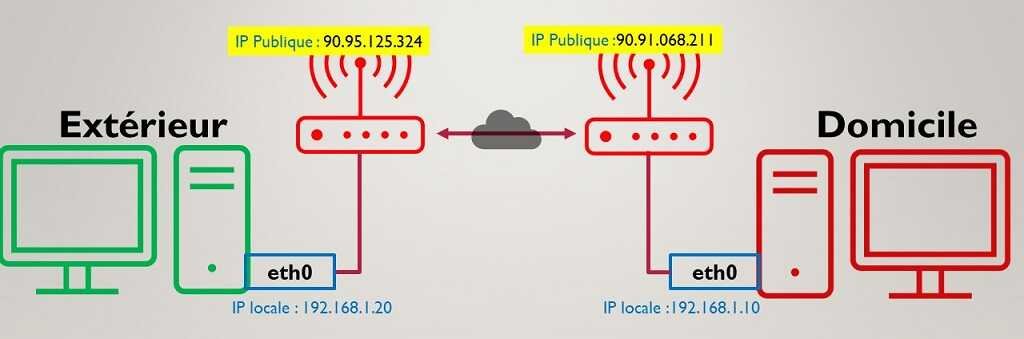

5 - Fonctionnement de Wireguard

Le PC extérieur relié à une box ou un routeur via une connexion filaire ou Wifi possède une IP publique unique. Il possède également un IP locale attribuée par sa box ou son routeur. Cette adresse locale, par exemple 192.168.1.20, correspond à sa carte réseau Ethernet (eth0) s’il est en liaison filaire.

Le second PC (serveur) a également une adresse IP publique unique et une adresse IP locale (par exemple 192.168.1.10).

Les données échangées entre les 2 PC transitent par les cartes réseau (eth0), les câbles Ethernet, les box et les routeurs du nuage Internet.

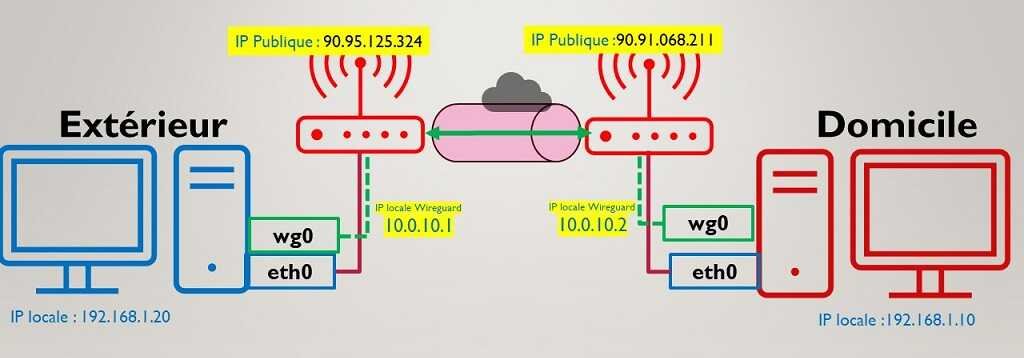

L’installation de Wireguard va créer deux cartes réseau virtuelles (wg0) sur chacun des ordinateurs et un tunnel de données sur Internet. Si les données continueront de transiter physiquement entre les ordinateurs via les cartes réseau (eth0), les câbles Ethernet, les box et les routeurs du nuage Internet, elles passeront aussi par les cartes virtuelles wg0 et le tunnel crée où elles seront chiffrées et déchiffrées grâce aux clés publiques et privées générées.

Dans les paramètres saisis

- Les lignes « Address » définiront les adresses IP locales des interfaces wg0 pour qu’elles puissent communiquer via le tunnel (dans notre exemple 172.20.20.124 et 172.2020.100 ou 10.0.10.1 et 10.0.10.2 sur le schéma ci-dessus).

- Les lignes « Endpoint » indiqueront ou récupèreront les adresses IP publiques du moment (dans notre exemple 90.95.125.324 et 90.91.068.211) éventuellement via un DynDns.

En accédant à l’ordinateur « serveur » on peut également, via le bureau à distance, accéder à l’ensemble des machines de son réseau local en toute sécurité et les démarrer via des fonctions « Wake on Lan » (voir les articles et vidéos précédemment cités : Le Bureau à distance en réseau local et Le Bureau à Distance via Internet ).

Voici le résumé des paramétrages avec les réglages précédents.

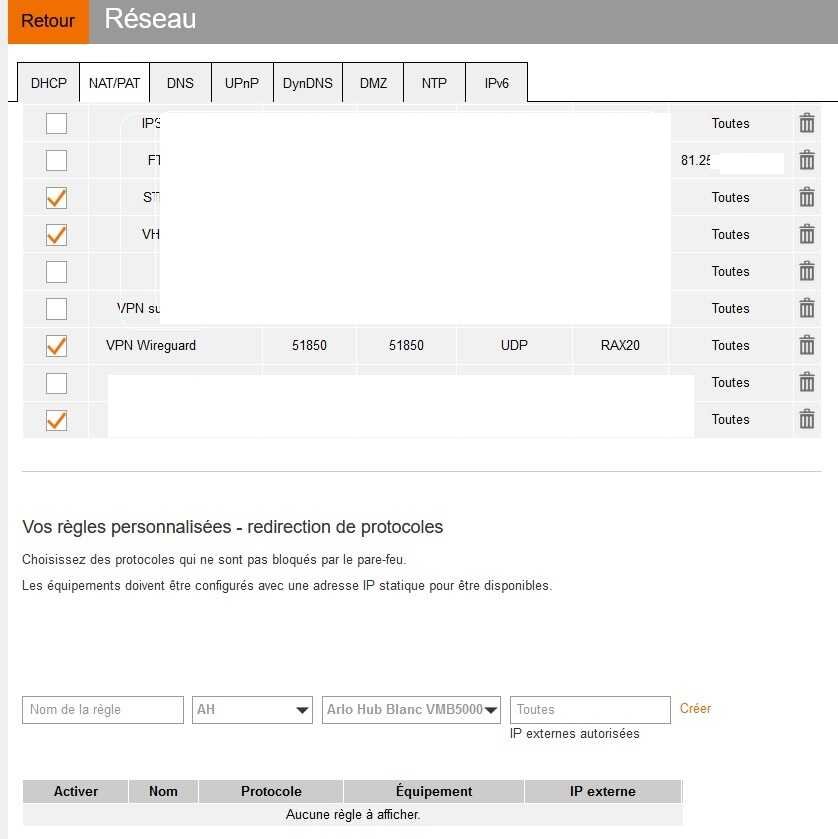

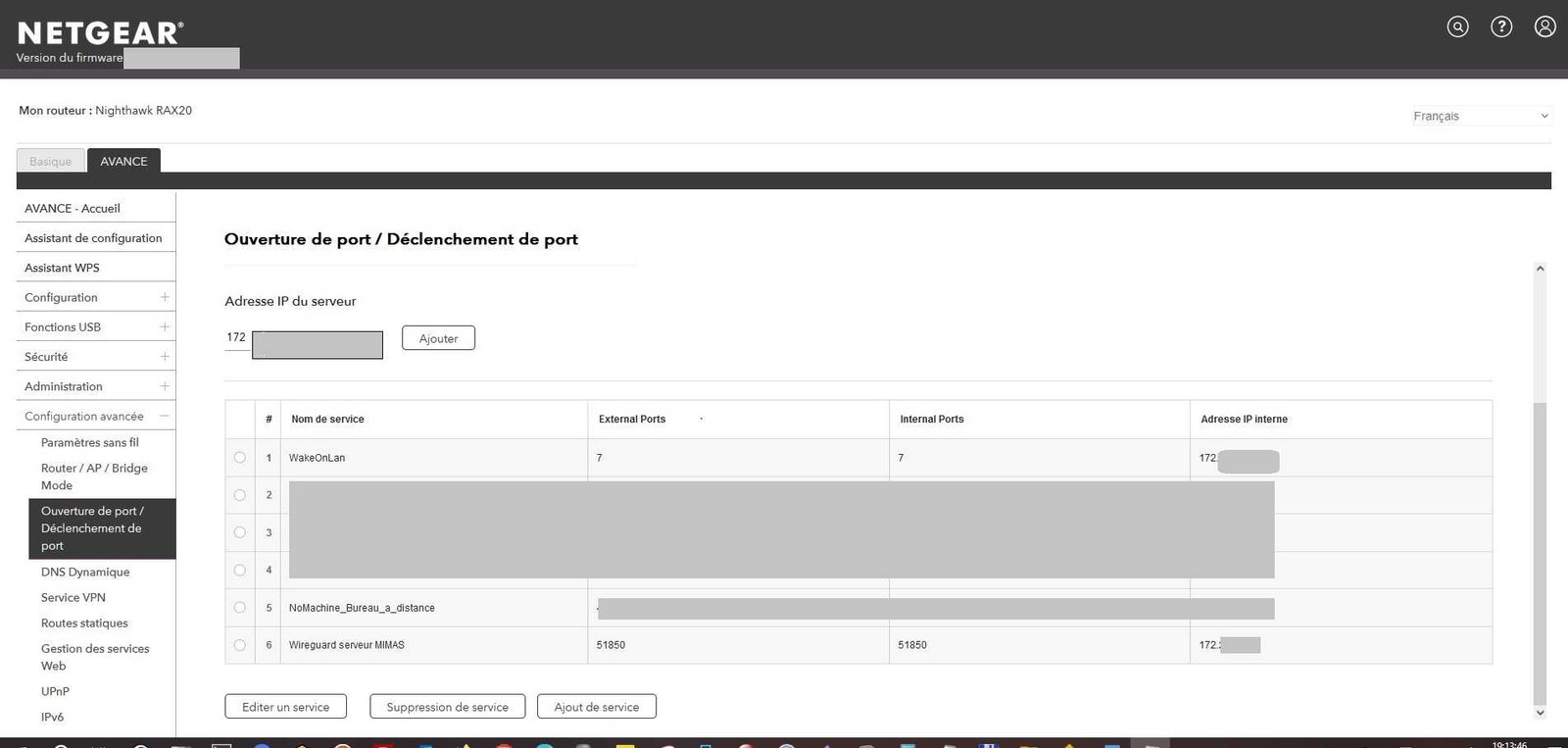

5.1 – Translation de port

Dans les configurations de Wireguard sur les PC nous avons saisi des informations sur :

- Les adresse IP locales des machines sur les interfaces wg0.

- Les adresses IP publiques.

Aussi quand le tunnel VPN de Wireguard va arriver sur le serveur ou la Box du réseau cible, il va falloir dire à la box ou au routeur sur quel ordinateur du réseau local. Pour cela il faut rajouter dans la configuration de la Box ou du routeur une translation de port sur l’adresse IP locale du PC cible. Il s’agit ici de l’IP locale de la machine qui a été attribuée par la box. En général elle sera de la forme 192.168.1.xxx ou 192.168.0.xxx. Vous pouvez trouver cette adresse IP locale dans les paramètres de Windows (Paramètres -> Réseau et Internet) ou en tapant la commande « ipconfig » dans une invite de commande.

6 -Activation et test des tunnels Wireguard

6.1 – Activation

Sur les deux ordinateurs, il faut cliquer sur le bouton "Activer" dans l'interface de Wireguard pour activer le tunnel VPN.

Si tout est configuré correctement, le voyant passera au vert, indiquant que la connexion est active. Si ce n’est pas le cas revoyez votre configuration il y a probablement une erreur. Si le voyant est au vert, vous êtes sur la bonne voie mais il faut encore tester la connexion.

6.2 – Test de la connexion

- Sur l'ordinateur client, ouvrir l'invite de commande et exécutez la commande : ping 172.20.20.100 (utilisez l’adresse que vous avez choisi).

- Vérifier que la connexion se fait correctement.

- Répétez l'étape précédente depuis l'autre ordinateur avec un ping sur l'adresse IP du premier ordinateur.

Si des réponses sont obtenues dans les deux sens, alors le VPN Wireguard fonctionne correctement entre ces deux ordinateurs. Ce tunnel VPN peut être alors être utilisé pour transférer des fichiers, partager une connexion Internet, se connecter en bureau à distance et/ou accéder à des ressources réseau locales de façon sécurisée via le chiffrement de Wireguard.

7 - Gestion et dépannage du VPN

- Pour désactiver le tunnel VPN, cliquer sur "Désactiver" dans l'application Wireguard sur les deux ordinateurs (clic droit sur l’icône de Wireguard dans la barre des tâches).

- En cas de problèmes de connectivité, vérifier les paramètres du pare-feu Windows et vérifier qu'il autorise et ne bloque pas le trafic le trafic Wireguard (notamment le port 51850 si vous avez pris celui de notre exemple).

- Si vous utilisez le port 3389 (ou un autre que vous avez paramétré dans la base de registre de Windows) pour augmenter la sécurité du bureau à distance, notez que vous pouvez bloquer ce port sur le routeur ou la box pour plus de sécurité mais qu'il devra rester obligatoirement ouvert sur les 2 postes Windows pour que le Bureau à distance puisse fonctionner. En effet, la box bloquera bien le port du bureau à distance (donc les potentielles attaques extérieures) et elle laissera passer le flux du tunnel de Wireguard sans voir ce qu'il transporte. En revanche une fois arrivé sur le poste Windows, le flux de données (sorti du tunnel) ne pourra être exploité par l'application Bureau à distance qu'à condition que le pare feu interne de Windows ne le bloque pas. Normalement, sans modification préalable de ces paramétrages, l'installation du bureau à distance de Microsoft ouvrira automatiquement le port par défaut 3389 dans le pare feu de Windows.

- Wireguard utilise la clé pré-partagée (PreSharedKey ou PSK) pour une sécurité renforcée. Pour configurer de nouvelles clés (nouvelle PSK), il faut les générer en ligne de commande (voir § 3.3) et les saisir dans les sections appropriées sur les deux clients.

- Il est possible à tout moment de modifier les configurations de tunnel et des peers dans l’interface de Wireguard.

8 - Description rapide de l'interface Wireguard sous Windows

Certains paramètres sont facultatifs. Aller sur le site de Wireguard pour plus de précisions.

- Onglet "Tunnels" C'est l'onglet principal où configurer et gérer les tunnels VPN de Wireguard.

- Section "Ajouter un tunnel"

- "Ajouter un tunnel vide" : crée un nouveau tunnel VPN vierge.

- "Ajouter un tunnel à partir d'une configuration" : importe les paramètres d'un tunnel existant à partir d'un fichier de configuration.

- Liste des tunnels existants

- Chaque tunnel est représenté par une ligne avec un nom et des icônes d'action. (Éditer/Activer/Désactiver/Supprimer).

- Configuration d'un tunnel (lors de l’édition ou de la création d’un tunnel)

- "Nom" : saisir un nom descriptif au tunnel VPN.

- "Type" : Wireguard utilise le type "Tunnel privé".

- Address : Attribuer une adresse IP privée unique à ce tunnel.

- Port d’écoute : Laissez sur 0 pour un port aléatoire ou spécifier un port entrant (vérifier que ces ports ne sont pas bloqués par le pare-feu).

- DNS publics : Il est possible d’entrer des serveurs DNS publics à utiliser pour le tunnel.

- "Clés de l'interface" :

- PrivateKey : Coller ici la clé privée générée pour ce tunnel.

- PublicKey : Affiche la clé publique dérivée de la clé privée.

- Section "Peers" (Pairs)

- Liste les peers (ordinateurs distants) auxquels se connecte ce tunnel.

- "Ajouter un Peer vide" : Crée une nouvelle entrée de pair.

- Configuration d'un pair :

- PublicKey : Coller la clé publique du pair distant.

- Address : Saisir l'adresse IP publique du pair distant.

- AllowedIPs : Spécifier l'adresse IP du tunnel attribuée au pair.

- PersistentKeepalive (garder la connexion établie), entrer une valeur en secondes pour maintenir le tunnel ouvert en permanence.

- Endpoint : Entrer l’IP publique de l’ordinateur distant (soit la vraie adresse publique soit l’URL d’un DynDns.

9 - Conclusion

En suivant ce tutoriel étape par étape et avec la vidéo associée, vous pouvez configurer un VPN Wireguard sécurisé entre deux ordinateurs Windows. L'utilisation de Wireguard vous offre désormais un moyen simple, performant et cryptographiquement robuste de créer un tunnel VPN à travers Internet et renforce sensiblement la sécurité d’une connexion de type bureau à distance par exemple. N'hésitez pas à consulter la documentation officielle de Wireguard pour plus d'informations avancées.