L'authentification à deux facteurs (A2F) ajoute une couche de sécurité à la connexion d'un compte Internet ou applicatif.

Elle est parfois imposée par la règlementation (cas des banques) mais elle peut être aussi facultative et laisser le choix entre plusieurs options.

Les mots de passe faibles peuvent être devinés par des logiciels, tous les mots de passe forts peuvent être volés via du phishing ou autres piratages et être utilisés pour frauder ou voler des données.

Avec l'authentification à deux facteurs, en plus de la saisie du traditionnel couple Identifiant / Mot de passe pour authentifier une connexion, on doit saisir un code ou une information unique et temporaire que l'utilisateur est en principe le seul à pouvoir connaitre ou réceptionner. Ce code supplémentaire empêche un pirate ou une autre personne de se connecter même s'il détient l'identifiant et le mot de passe.

1 - Principe

Le principe de l'A2F consiste à d'utiliser au moins deux des trois catégories suivantes :

- La connaissance de l'utilisateur : elle concerne l'identifiant de connexion, le mot de passe ou d'autres éléments connus par l'utilisateur et demandés à la connexion.

- La possession de l'utilisateur: elle concerne l'utilisation d'un objet ou d'un système qui appartient à l'utilisateur comme un smartphone, une réponse d'un compte d'application d'identification sur un appareil, un numéro d'identité, une carte à puce, une clé, …

- La biométrie : il s’agit d'une caractéristique propre à un utilisateur comme une empreinte digitale, une reconnaissance faciale ou autre caractéristique de ce type.

Des facteurs supplémentaires peuvent éventuellement être rajoutés par un site ou une entreprise pour évaluer les risques de tentatives de connexions frauduleuses (connexion depuis une machine inhabituelle ou un pays étranger). L’authentification à plusieurs facteurs(MFA) utilise plus de deux facteurs. Pour être précis il faut bien faire une distinction entre l’authentification à deux facteurs qui utilise deux facteurs de deux catégories différentes et l'authentification en deux étapes qui n'implique que deux étapes d'une même catégorie de facteur comme la saisie d'un mot de passe et la réponse à une question de sécurité supplémentaire qui ne concernent alors que le facteur "Connaissance".

2 - Fonctionnement de l'authentification à deux facteurs

L'authentification à deux facteur fonctionne le plus souvent de cette façon :

- L’utilisateur se connecte en général à l'aide d'un identifiant et d'un mot de passe.

- Le site internet ou l'application vérifie les informations d’identification saisies par l’utilisateur.

- Une seconde étape d'authentification est demandée à l'utilisateur qui doit fournir un deuxième facteur d'identification (code, empreinte digitale, carte à puce…) si les paramètres précédents sont validés.

- Une fois la validation des deux facteurs réalisée, l’utilisateur est autorisé à accéder à la ressource demandée.

Dans le cas de la réception d'un code unique, ce dernier peut être reçu par SMS, par courriel, être présent sur une clé USB cryptée, être déterminé par un logiciel ou une application particulière, … Il est présent ou envoyé la plupart du temps sur un objet (téléphone, clé USB, …) ou système (compte) qui appartient à un utilisateur. Les smartphones et tablettes mobiles, les PC, le cloud peuvent aussi héberger des applications d’authentification.

Il existe plusieurs types d'authentification à double facteur :

- La plus simple et la plus commune est probablement le code reçu par SMS ou par notification sur son smartphone que l'on doit saisir sur le site en ligne.

- Une autre méthode consiste à utiliser un application tierce d'authentification qui va générer un code particulier, temporaire à usage unique à saisir sur le site en ligne. Préalablement le site et l'application d'authentification devront être liées et paramétrées pour pouvoir communiquer à chaque demande de connexion. Les sites importants (Google, Microsoft, Facebook, …) disposent en général de leurs propres applications d'authentification mais il existe aussi des applications open-sources intéressantes.

- La clé USB à double authentification (U2F) remplace le code reçu par SMS ou généré par une application d'authentification par une clé spécifique comme celles à la norme FIDO U2F qui sont des clés biométriques qui permettent la lecture d'une empreinte digitale avant d'autoriser la connexion.

Les clés de sécurité (comme Yubico de la série YubiKey Bio) intègrent une reconnaissance biométrique au travers d'un lecteur d’empreintes digitales. Elles ont la forme d’une clé USB et permettent donc une authentification physique en vue de déverrouiller des comptes. Avec son doigt un utilisateur peut alors ouvrir des sessions sécurisées sur des applications et des services compatibles (réseaux sociaux, comptes Google, Microsoft etc…). Ces clés utilisables principalement sur des PC nécessitent un système de prise en charge et de gestion des empreintes digitales.

L'activation d'une double authentification se fait sur le site Web sur lequel l'utilisateur dispose d'un compte. Le site Web en question peut proposer plusieurs méthodes d'authentification ou en imposer une seule. Il faut aller en général dans les paramètres ou le profil du compte du site Web pour activer et paramétrer l'A2F.

3 - Vulnérabilités de l'authentification à double facteur

Si l'authentification à deux facteurs apporte une sécurité supplémentaire indéniable, elle possède aussi quelques vulnérabilités.

3.1 - Les bots automatisés

Une des vulnérabilités concerne la transmission du code par SMS. Des bots lancés par des pirates ciblent des applications et des sites (Apple Pay, PayPal ou autres banques) et arrivent à récupérer les codes à usage unique pour se connecter à des comptes. Avec ce type d'arnaque le détenteur d'un compte bancaire reçoit par exemple un appel supposé provenir du service de sécurité de la banque qui lui annonce qu'une personne a tenté d'utiliser son compte pour retirer une certaine somme. Pour vérifier l'identité et bloquer la transaction, la banque demande au titulaire du compte de saisir le code envoyé par SMS. L'utilisateur saisit le code et mais permet en fait au pirate d'accéder au compte.

3.2 - Attaque par hameçonnage (Phishing)

Le phishing est un moyen largement utilisé pour contourner la protection par l'A2F. Dans une attaque par phishing le pirate :

- crée un site factice qui ressemble le plus possible au site web du compte qu'il veut pirater, par exemple une banque.

- Il envoie un mail de phishing à une cible potentielle. Ce mail ressemble à un mail expédié par la banque et demande au destinataire de se connecter au site en cliquant sur lien joint qui en réalité pointe sur un faux site.

- Si le destinataire se connecte à l'aide du lien fourni et qu'il saisit ses identifiants de connexion (nom d’utilisateur et son mot de passe) ceux-ci sont alors enregistrés sur le faux site.

- Le pirate récupère les identifiants (4a) et s'en sert pour se connecter (4b) sur le vrai site (cela peut se faire de façon automatisée).

- Le pirate ayant lancé une demande de connexion sur le site de la banque celle-ci envoie un code d'authentification sur le smartphone de la victime (5a). La victime pensant que c'est sa demande de connexion qui a déclenché le SMS renseigne le code reçu sur son téléphone qui le transmets à sa banque (5b) ou le saisi sur le faux site en croyant être sur le vrai site (selon la procédure utilisée par l'authentification de la banque).

- Selon le cas le pirate récupère le code sur le faux site et le saisit sur le vrai site (ou le vrai site s'ouvre après la saisie du code par la victime sur son smartphone) et le pirate peut se connecter alors sur le vrai site de la banque et accéder au compte de sa victime.

3.3 - Le piratage grâce aux cookies

Quand on se connecte à un compte on utilise des identifiants (nom d’utilisateur et mot de passe) et un code à usage unique reçu sur un appareil mobile pour augmenter la sécurité. Comme dans l'attaque par phishing le pirate va tenter de récupérer en plus des identifiants de connexion de sa victime les cookies de la session pour se connecter au vrai compte, il pourra court-circuiter ainsi l’authentification à double facteur.

3.4 - Vulnérabilités des cartes SIM et des smartphones

- L'authentification à double facteur utilise souvent un numéro de téléphone pour l'authentification via la saisie d'un code reçu par SMS. Le partage d'un numéro de téléphone est aussi une faille de sécurité. La carte SIM peut être dérobée et insérée sur le téléphone d'un pirate qui va recevoir le SMS adressé à la victime.

- Le pirate peut également utiliser la technique du "SIMSwap" qui grâce à l'utilisation de quelques données personnelles qu'il aura recueillies sur sa victime se fera alors passer pour elle auprès de son opérateur téléphonique. Il demandera un double de la carte SIM pour recevoir ses SMS.

- Un smartphone peut également être infecté par un logiciel malveillant et transmettre entre autres les SMS reçus à un pirate.

4 - Les applications d'authentification à deux facteurs

Il existe donc plusieurs méthodes d'authentification à deux facteurs ( e-mail, vocal, SMS, biométrie, notifications push, …). Les applications d'authentification offrent probablement aujourd'hui le meilleur moyen pour sécuriser une connexion, elles ne sont pas toutes équivalentes.

Voici quelques applications parmi les plus connues :

- Google Authenticator est un programme d'authentification à deux facteurs qu'il faut installer sur un smartphone ou qui peut être utilisée avec un extension Chrome. Cette application fournit un code d'authentification en temps réel qui est valable une trentaine de secondes et un connexion internet du smartphone n'est pas nécessaire. Cette application peut être téléchargée sur le Play Store de google ou sue l'App Store de Apple.

- Microsoft Authenticator. Cette application vérifie votre appareil et le réseau et fournit un mot de passe n mot de passe valable uniquement pour un bref laps de temps avant d’expirer à nouveau (TOPT : Time-based One-Time Password). Cette application est disponible sur le Play Store de google ou sue l'App Store de Apple.

- 2FA Authenticator se base sur l'utilisation d'un QR qui facilite la connexion et évite des erreurs de saisie.

- Lastpass : cette application est distincte de l'application de gestion des mots de passe du même nom et peut être utilisée comme les précédentes sous Android ou IOS.

- Duo Mobile est une application d'authentification utilisable sur n'importe quel site Web ou application et sur Android.

- Authy fonctionne comme Google Authenticator ou Microsoft Authenticator, et fournit des codes pour autoriser les connexions. Cette application ne fonctionne néanmoins qu'avec les sites compatibles, elle permet une protection par mot de passe, un fonctionnement hors-ligne, des sauvegardes sur le cloud et la synchronisation de plusieurs appareils. Elle peut être installée sur Android, Ios et sur PC. Authy est gratuit et open-source.

L'application d'authentification s'installe sur un Smartphone, une tablette, un PC ou est accessible sur le Cloud via un compte. Parfois elle peut être installée sur plusieurs supports différents. Par la suite il faut lier cette application avec le site demandeur d''A2F.

Les procédures varient selon les applications et les sites. D'une façon générale les applications d'authentification génèrent un code aléatoire qu'il faut saisir sur le site à chaque demande de connexion. Une même application d'authentification peut générer des codes différents pour plusieurs sites différents.

4.1 - Utilisation de Google Authentificator

Pour utiliser Google authentificator il faut d'abord l'installer sur un smartphone.

- Sur le smartphone Android aller dans le Play Store

- Dans la zone de recherches saisir Google authentificator

- Cliquer sur le bouton installer puis sur le bouton Ouvrir une fois l'installation terminée.

- Aller sur le site dans les paramètres du compte utilisateur pour activer l'A2F.

- Dans les paramètres du site activer Google authentificator en le sélectionnant (il faut bien sûr que ce site prenne en charge Google authentificator).

Par exemple sur le site du Club informatique, l'administrateur a activé l'A2F pour Google authentificator.

Avant l'activation, la connexion à un compte ne demande qu'un identifiant et un mot de passe.

Une fois l'A2F présente, la connexion demandera une clé supplémentaire aux titulaires de compte qui l'auront activé dans leurs paramètres.

Le code fournit par l'application Google Authentificator devra être saisi dans le champs clé secrète.

Chaque titulaire d'un compte peut donc utiliser ou non cette authentification.

- S'il désire l'activer, il va dans les paramètres de son compte et valide l'A2F.

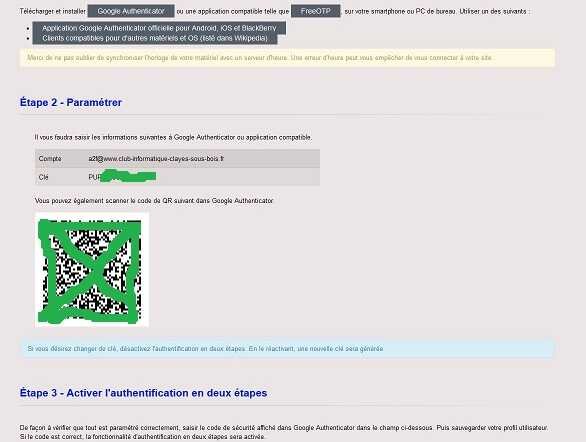

- Le site affiche un QR code ainsi qu'une clé.

Par sécurité, le site affiche des numéros d'urgence qu'on pourra utiliser à la place du code de Google authentificator en cas de problème avec le smartphone (ceci est spécifique à ce site et cette option n'est pas présente sur d'autres sites).

- L'utilisateur doit ouvrir alors l'application Google Authentificator sur son smartphone et doit scanner le QR code ou saisir la clé affichés sur les paramètres du comptes.

- Pour cela :

- Cliquer sur le bouton "+" situé en bas et à droite de l'application.

- Puis cliquer sur Scanner un code QR et scanner le QR code affiché sur le site ou bien choisir saisir clé de configuration et saisir la clé affichée sur le site.

- Sur l'application Google authentificator apparait alors le nouveau compte ainsi qu'un code (ici 072 869, ce code va changer toutes les minutes) qu'il faudra saisir sur le site lors de la demande de connexion.

L'utilisateur peut quitter son compte se déconnecter. L'A2F est maintenant activée et son compte est lié à l'application d'authentification.

- À chaque nouvelle connexion il faudra ouvrir l'application Google authentificator du smartphone et saisir le code affiché correspondant au site dans le champ de la clé secrète.

- On notera qu'il n'est pas nécessaire que le smartphone soit connecté à internet.

Précaution très importante.

Si l'application Google authentificator est installée sur votre smartphone et si vous le perdez ou s'il tombe en panne vous n'aurez plus la possibilité de vous connecter à vos comptes. Même si vous installez Google authentificator sur un autre smartphone vous ne disposerez pas des comptes de vos sites pour afficher les clés.

Google a prévu ce cas et permet d'exporter ses comptes et de les réimporter sur une autre installation.

- Pour cela dans Google authentificator cliquez sur les 3 petits points verticaux en haut à droite de l'application.

- Dans le menu qui s'ouvre cliquez sur "Transférez des comptes".

- Cliquez sur Exportez des comptes. Après avoir saisi le code PIN de votre téléphone sélectionnez les comptes à exporter et cliquez sur suivant.

- Un QR code s'affiche. Sauvegarder précieusement ce QR code (pour des raisons de sécurité l'application désactive la copie d'écran, pour sauvegarder le QR code il faut prendre une photo de bonne qualité).

- La sauvegarde ne peut pas dépasser 10 comptes. Si vous avez plus de 10 comptes recommencez l'opération pour les comptes restants et sauvegardez à chaque fois le QR code.

Si vous perdez votre Smartphone ou si vous en changez, sur le nouveau téléphone installez l'application Google authentificator et dans le menu précédent choisissez "Importer des comptes" et scannez les QR code de sauvegarde pour retrouver vos comptes.

N'oubliez pas de faire une sauvegarde à chaque fois que vous créez un nouveau compte.

4.2 - Utilisation de l'application Authy

L'application Authy s'utilise un peu comme Google authentificator, sa particularité est de pouvoir être installée et présente en même temps sur plusieurs PC (Windows, Linux, Mac) et smartphones ou tablettes. L'utilisateur n'est donc pas contraint par la perte d'un téléphone ou d'un support.

Attention : à partir du 19 mars 2024 L'application Authy pour les ordinateurs Windows, Linux et MAC ne sera plus maintenue et devra être désinstallée pour des raisons de sécurité. Authy continuera de fonctionner normalement sur les smartphones et tablettes (Android et IOS).

On installe Authy en indiquant un numéro de téléphone qui devient un identifiant pour chaque installation sur un nouveau support.

- Pour installer l'application aller sur le site https://authy.com/ et cliquer sur download pour télécharger l'application (Linux, Windows ou Mac selon le cas).

- Sur ce site consulter la liste des sites web qui sont compatibles avec Authy.

- Sur un smartphone Android aller sur le Play Store dans la zone de recherche saisir Authy et sélectionner "Twilio Authy 2-Factor Authentification" et cliquer sur le bouton installer.

- L'installation sur PC ou sur smartphone ne pose pas de difficulté particulière.

- L'application demande la saisie du numéro de téléphone du portable. Sélectionner le pays et saisir le numéro de téléphone (sans le 0 au début).

- Choisir ensuite le code de vérification retenu (par exemple SMS ou appel vocal). L'application s'ouvre.

- Aller sur le site Web et dans le compte utilisateur pour activer l'A2F. Dans ce qui suit on prend l'exemple de Paypal.

- Dans Sécurité activer l'A2F en choisissant une application d'authentification.

- Ouvrir Authy sur un smartphone et scanner le QR code qui apparait sur le site.

- Authy affiche un code à six chiffres, saisir ce code sur le site Web Paypal.

- L'A2F est alors activée et Authy et le compte Paypal peuvent communiquer.

Chaque fois qu'une connexion sera demandée sur ce compte Paypal il sera demandé le code à 6 chiffres qui apparaitra sur l'application Authy.

Si Authy est installé sur d'autres supports, le numéro de téléphone saisi lors de la première installation sera demandé et tous les comptes créés dans Authy seront disponibles.

L'application sur PC et sur smartphone sont identiques dans leur apparence.

Le menu Settings (paramètres) permet de modifier certains réglages:

- Settings -> General : permet de changer le numéro de téléphone, l'adresse mail et d'ajouter un mot de passe pour ouvrir l'application.

- Settings -> Accounts : permet de supprimer des comptes (ceux-ci sont supprimés définitivement au bout de 48h) et d'activer ou non un mot de passe de sauvegarde.

- Settings -> Devices permet de gérer les différents systèmes où vous installez l'application (PC, smartphones, …). On peut par exemple activer ou désactiver la possibilité d'installer l'application sur de nouveaux systèmes.

5 - Conclusion

L'authentification à double facteur est à adopter chaque fois que possible car elle apporte une couche de sécurité supplémentaire des comptes internet et rend plus difficile leur piratage. Cependant, toutes les méthodes d'authentification ne sont pas équivalentes et elles ont chacunes des avantages et des inconvénients. L'A2F peut à la longue paraitre fastidieuse si elle est utilisée sur de nombreux comptes mais c'est la contrepartie d'une sécurité accrue.

Il faut bien comprendre qu'une fois que l'emploi d'une méthode d'authentification à 2 facteurs a été validée, sa désactivation ou son abandon ne peut se faire que sur les paramètres du compte web concerné. Supprimer le compte sur l'application d'authentification risque d'empêcher définitivement toute connexion ultérieure sur le compte de ce site web.

- La suppression du compte sur l'application d'authentification ne doit se faire qu'après sa désactivation sur le site Web.

- Avant tout changement de numéro de téléphone il faut penser à faire les modifications éventuelles nécessaires sur les comptes des sites Web concernés.

L'A2F possède aussi des failles de sécurité, elle ne doit pas empêcher la vigilance car elle peut être l'objet de phishing, de détournement de carte SIM et autres méthodes trouvées par les cybercriminels.

Notamment :

- Il faut donc qu'en tant qu'utilisateur faire attention aux adresses url et ne pas se fier à des liens envoyés par email qui peuvent être des adresses de sites frauduleux.

- Il est important de s'assurer que sa carte SIM est protégée par exemple par un antivirus installé sur le smartphone qui bloque le téléphone en cas de changement de carte SIM.

Quand on a le choix, pour chaque technique A2F candidate que l'on peut adopter il faut au préalable savoir en évaluer les risques et trouver des réponses à plusieurs questions qu'il est utilie de se poser avant. Par exemple :

- Que se passe-t-il si je perds mon téléphone, ma clé de sécurité ?

- Quelles sont alors les solutions pour retrouver un accès aux comptes protégés ?

- Existe-il des solutions de secours (sauvegardes, transferts sur un autre compte, désactivation par l'administrateur du site, …).

La vidéo suivante de la chaine Tech2Tech présente la double authentification et en particulier l'application Authy.